بهترین فروشگاه محصولات اینترنتی

لینک محصولات ارزان با کیفیت قیمت مناسب و درجه یکبهترین فروشگاه محصولات اینترنتی

لینک محصولات ارزان با کیفیت قیمت مناسب و درجه یکپایان نامه تحلیل روسازی انعطاف پذیر

پایان نامه تحلیل روسازی انعطاف پذیر

چکیده: روسازی راه به دلیل قدمت دیرینهای که در جهان و نیز در ایران دارد. همواره از دیرباز مورد توجه مهندسین بوده است. به تدریج و با شکلگیری قالب استاندارد برای روسازیهای انعطافپذیر و صلب، لزوم تهیه برنامههای کامپوتری و تحلیل عددی روسازیها جهت صرف زمان کمتر و بررسی دقیقتر کاملاً اجتناب ...

چکیده: روسازی راه به دلیل قدمت دیرینهای که در جهان و نیز در ایران دارد. همواره از دیرباز مورد توجه مهندسین بوده است. به تدریج و با شکلگیری قالب استاندارد برای روسازیهای انعطافپذیر و صلب، لزوم تهیه برنامههای کامپوتری و تحلیل عددی روسازیها جهت صرف زمان کمتر و بررسی دقیقتر کاملاً اجتناب ...

ادامه مطلب ...

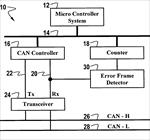

ارتباطات تحریک پذیر زمانی در پروتکل شبکه CAN یا ( Time Triggered CAN)

ارتباطات تحریک پذیر زمانی در پروتکل شبکه CAN یا ( Time Triggered CAN)

مقاله ارتباطات تحریکپذیر زمانی در پروتکل شبکهCAN یا ( Time Triggered CAN)؛ شبکههای صنعتی یکی از مباحث بسیار مهم در اتوماسیون میباشد. شبکهی CAN به عنوان یکی از شبکههای صنعتی ، رشد بسیار روز افزونی را تجربه کرده است. در این میان ، عدم قطعیت زمان ارسال پیامها در این پروتکل شبکه ، باعث میشود...

مقاله ارتباطات تحریکپذیر زمانی در پروتکل شبکهCAN یا ( Time Triggered CAN)؛ شبکههای صنعتی یکی از مباحث بسیار مهم در اتوماسیون میباشد. شبکهی CAN به عنوان یکی از شبکههای صنعتی ، رشد بسیار روز افزونی را تجربه کرده است. در این میان ، عدم قطعیت زمان ارسال پیامها در این پروتکل شبکه ، باعث میشود...

ادامه مطلب ...

دانلود مقاله کامل درباره کنترل کننده های برنامه پذیر PLC پروژه درسآزمایشگاه مدار منطقی 28 ص

لینک دانلود و خرید پایین توضیحات فرمت فایل word و قابل ویرایش و پرینت تعداد صفحات: 28 دانشگاه آزاد اسلامی واحد مشهد دانشکده فنی مهندسی کنترل کننده های برنامه پذیر PLC پروژه درس آزمایشگاه مدارهای منطقی طاهره تقیزاده زیر نظر سرکار خانم مهندس کاظمی 1. مقدمه PLC از عبارت Programmable Logic Controller به معنای کنترل کننده قابل برنامه ریزی گرفته شده است. PLC کنترل کننده ای است نرم افزاری که در قسمت ورودی، اطلاعات را بصورت باینری دریافت و آنها را طبق برنامه ای که در حافظه اش ذخیره شده پردازش می نماید و نتیجه عملیات را نیز از قسمت خروجی به صورت فرمانهایی به گیرنده ها و اجرا کننده های فرمان ، ارسال می کند. وظیفه PLC قبلا بر عهده مدارهای فرمان رله ای بود که استفاده ازآنها در محیط های صنعتی جدید منسوخ گردیده است.اولین اشکالی که در این مدارها ظاهر می شودآن است که با افزایش تعداد رله ها حجم و وزن مدار فرمان بسیار بزرگ شده، همچنین موجب افزایش قیمت آن می گردد . برای رفع این اشکال مدارهای فرمان الکترونیکی ساخته شد ، ولی با وجود این هنگامی که تغییری در روند یا عملکرد ماشین ...

ادامه مطلب ...

ترجمه مقاله الگوریتم مسیریابی تحمل پذیر خطا با هزینه کم بر روی شبکه های مبتنی بر تراشه

این مقاله ترجمه مقاله انگلیسی Low cost fault-tolerant routing algorithm for Networks-on-Chipمی باشد ./ سال انتشار : 2015/ ناشر : ELSEVIER / تعداد صفحات مقاله انگلیسی :15/ تعداد صفحات فایل ترجمه : 30/ فرمت فایل ترجمه : Word / مقاله اصلی را به زبان انگلیسی می توانید رایگان از اینجا دریافت فرمایید / به همراه ترجمه فایل پاورپوینت ارایه نیز شامل 39 اسلاید نیز تقدیم شما می شود . چکیده در این مقاله برای قابلیت تحمل پذیری خطا برای شبکه های بر روی تراشه ( NOC ) از طریق مکانیزم مسیریابی یک الگوریتم جدید مسیریابی تطبیقی کارآمد پیشنهاد شده است. این الگوریتم مبتنی بر انتخاب مسیر وزن دار می باشد که از طریق ماژولهای نظارتی از ترافیک واقعی NOC استفاده میکند. هدف اصلی این الگوریتم استفاده از تصمیم گیریهای مسیریابی برای حفظ توان عملیاتی سیستم تحت شرایط خطادار است. در EDR پیشنهاد شده، در زمان واقعی طبق وضعیت کانال بیکار/مشغول/خطادار، وزنهای پورتها محاسبه شده است و بر اساس مسیر بهینه نزدیک به بسته ها، پورت با کم ترین وزن مرتب ...

این مقاله ترجمه مقاله انگلیسی Low cost fault-tolerant routing algorithm for Networks-on-Chipمی باشد ./ سال انتشار : 2015/ ناشر : ELSEVIER / تعداد صفحات مقاله انگلیسی :15/ تعداد صفحات فایل ترجمه : 30/ فرمت فایل ترجمه : Word / مقاله اصلی را به زبان انگلیسی می توانید رایگان از اینجا دریافت فرمایید / به همراه ترجمه فایل پاورپوینت ارایه نیز شامل 39 اسلاید نیز تقدیم شما می شود . چکیده در این مقاله برای قابلیت تحمل پذیری خطا برای شبکه های بر روی تراشه ( NOC ) از طریق مکانیزم مسیریابی یک الگوریتم جدید مسیریابی تطبیقی کارآمد پیشنهاد شده است. این الگوریتم مبتنی بر انتخاب مسیر وزن دار می باشد که از طریق ماژولهای نظارتی از ترافیک واقعی NOC استفاده میکند. هدف اصلی این الگوریتم استفاده از تصمیم گیریهای مسیریابی برای حفظ توان عملیاتی سیستم تحت شرایط خطادار است. در EDR پیشنهاد شده، در زمان واقعی طبق وضعیت کانال بیکار/مشغول/خطادار، وزنهای پورتها محاسبه شده است و بر اساس مسیر بهینه نزدیک به بسته ها، پورت با کم ترین وزن مرتب ...ادامه مطلب ...

تحقیق درباره مهمترین نقاط آسیب پذیر ویندوز

لینک دانلود و خرید پایین توضیحات فرمت فایل word و قابل ویرایش و پرینت تعداد صفحات: 81 مهمترین نقاط آسیب پذیر ویندوز ( بخش اول ) سیستم عامل، یکی از عناصر چهار گانه در یک سیستم کامپیوتری است که دارای نقشی بسیار مهم و حیاتی در نحوه مدیریت منابع سخت افزاری و نرم افزاری است . پرداختن به مقوله امنیت سیستم های عامل ، همواره از بحث های مهم در رابطه با ایمن سازی اطلاعات در یک سیستم کامپیوتری بوده که امروزه با گسترش اینترنت ، اهمیت آن مضاعف شده است . بررسی و آنالیز امنیت در سیستم های عامل می بایست با ظرافت و در چارچوبی کاملا" علمی و با در نظر گرفتن تمامی واقعیت های موجود ، انجام تا از یک طرف تصمیم گیرندگان مسائل استراتژیک در یک سازمان قادر به انتخاب مستند و منطقی یک سیستم عامل باشند و از طرف دیگر امکان نگهداری و پشتیبانی آن با در نظر گرفتن مجموعه تهدیدات موجود و آتی ، بسرعت و بسادگی میسر گردد .اکثر کرم ها و سایر حملات موفقیت آمیز در اینترنت ، بدلیل وجود نقاط آسیب پذیر در تعدادی اندک از سرویس های سیستم های عامل متداول است . مهاجمان ، با فرصت طلب ...

ادامه مطلب ...